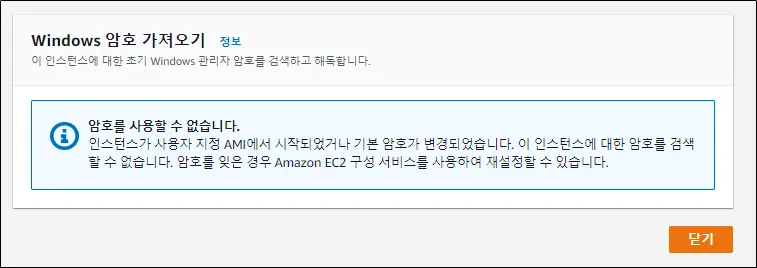

Windows 암호를 사용할 수 없습니다.

종종 AMI로 생성한 Windows의 암호 해독이 불가능 할 때가 있다.

이런 현상은 보통 AMI를 생성하기 전에 서버 내부에서 EC2LaunchSettings → Shutdown with sysprep 설정 후에 AMI를 생성하는 것으로 예방할 수 있다. (아래 포스팅 참고)

암호 해독이 안 될 때에는 해당 Root 볼륨을 다른 서버에 Attach 한 후에 접근해서 Password 관련 설정을 변경해줘야한다.

이런 경우를 대비해서 AWS Document에서 친절하게 정리해놓았다.

암호 재설정 (Document)

나의 경우에는 Windows Server 2008의 암호 해독이 되지 않아서 그에 맞는 해결방법으로 진행했다.

AWS Document 따라서 Password 재설정하기

암호 재설정 (Run-Command)

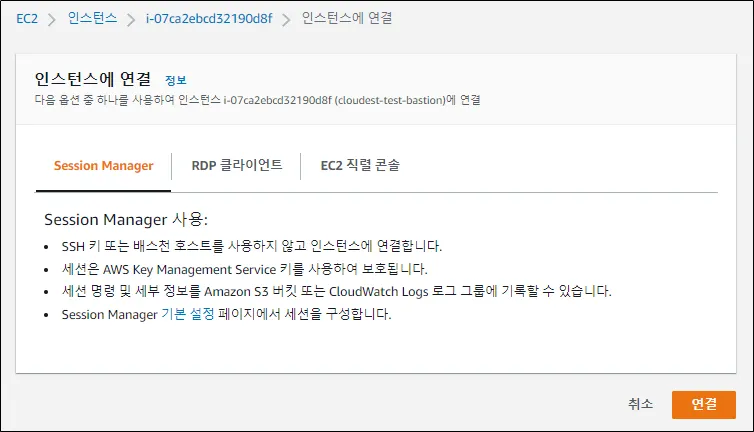

알려진 문제로는 bastion을 생성할 때 동일한 버전의 Windows Server를 사용하면 AMI 특성상 UUID가 중복되어 자동 마운트가 안 될 수 있습니다.

Run-Command 방식은 Disk 자동 마운트가 되어있다고 가정했을 때 기준으로 작성했기 때문에, 따라해 보실 분들은 bastion과 server의 os를 다르게 설정하길 권장드립니다.

•

AWS가 제공하는 Windows 2019 Base AMI는 기본으로 Session Manager Agent가 서버에 설치되어있다.

인터넷이 가능한 서버라면 System Manager의 Run-Command의 기능을 사용해서 서버에 접속할 수 있고, bastion을 Public Subnet에 생성하면 되니까 Run-Command를 이용해서 간소화 해봤다.

Run-Command를 이용해서 좀 더 편하게 작업하기

(추가 팁) 콘솔이 아닌 AWS CLI로 Run-Command 실행